DDoS攻擊警告!配置錯誤的Windows域伺服器放大了DDoS攻擊

圖翻拍自網路

位於兩個不同大洲的兩家企業能有什麼共同之處? 配置不正確的微軟伺服器,每秒噴出數千兆字節的垃圾數據包,對毫無戒心的服務和企業造成分布式拒絕服務攻擊(DDOS)。 這些攻擊會嚴重破壞一個企業的運行,或者在某些情況下,在沒有適當保護的情況下使其癱瘓,而這往往不是一個小企業所能承受的。

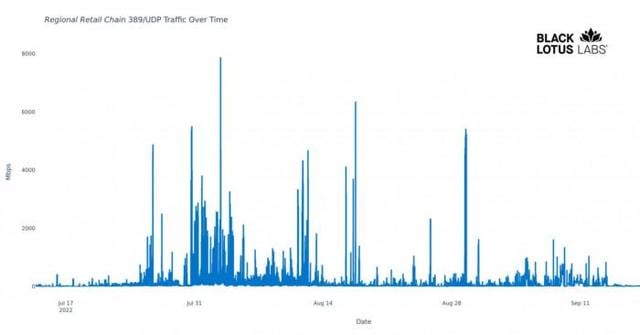

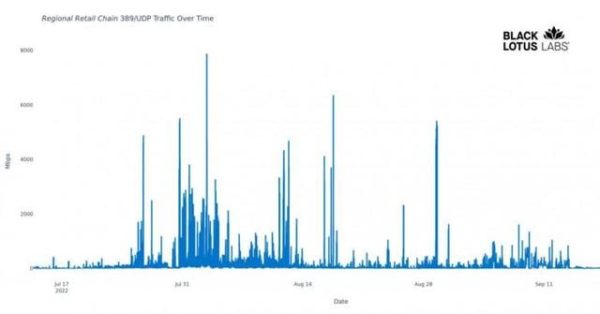

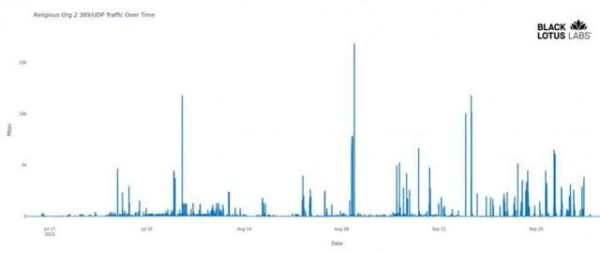

根據黑蓮花實驗室最近發表的一份報告,超過12000台運行微軟域控制器與活動目錄的伺服器經常被用來放大DDoS攻擊。 多年來,這一直是一場攻擊者和防禦者的戰鬥,很多時候,攻擊者所要做的就是獲得對殭屍網絡中不斷增長的連接設備列表的控制,並利用它們進行攻擊。 其中一個更常見的攻擊方法被稱為反射。 反射是指攻擊者不是用數據包淹沒一個設備,而是將攻擊發送到第三方伺服器。 利用第三方錯誤配置的伺服器和欺騙數據包,使攻擊看起來是來自目標的。 這些第三方伺服器在不知情的情況下,最終將攻擊反映在目標上,往往比開始時大十倍。

在過去的一年裡,一個不斷增長的攻擊來源是無連接輕量級目錄訪問協議(CLDAP),它是標準輕量級目錄訪問協議(LDAP)的一個版本。CLDAP使用用戶數據報協議數據包來驗證用戶,並在簽署進入活動目錄時發現服務。 黑蓮花公司的研究員Chad Davis在最近的一封電子郵件中這樣說。

“當這些域控制器沒有暴露在開放的網際網路上時(絕大多數的部署都是如此),這種UDP服務是無害的。但是在開放的網際網路上,所有的UDP服務都容易受到反射的影響。”

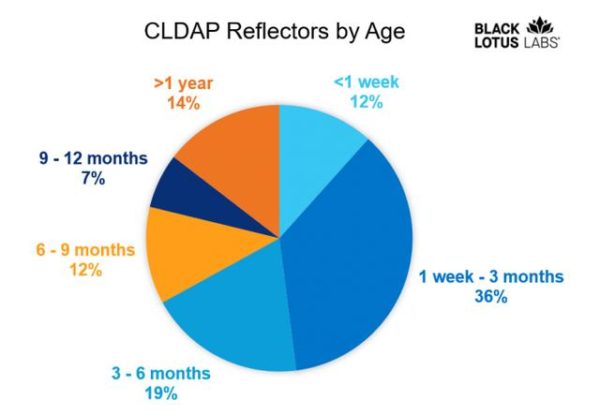

攻擊者自2007年以來一直在使用該協議來放大攻擊。 當研究人員第一次發現CLDAP伺服器中的錯誤配置時,數量達到了幾萬個。 一旦這個問題引起管理員的注意,這個數字就會大幅下降,儘管自2020年以來,這個數字又急劇上升,包括根據黑蓮花實驗室的數據,在過去一年中上升了近60%。

黑蓮花為運行CLDAP的組織提供了以下建議:

網絡管理員應考慮不要將CLDAP服務(389/UDP)暴露在開放的網際網路上。

如果CLDAP服務暴露在開放的網際網路上是絕對必要的,則需要努力確保系統的安全和防禦。

在支持TCP LDAP服務上的LDAP ping的MS Server版本上,關閉UDP服務,通過TCP訪問LDAP ping。

如果MS Server版本不支持TCP上的LDAP ping,請限制389/UDP服務產生的流量,以防止被用於DDoS。

如果MS伺服器版本不支持TCP的LDAP ping,那麼就用防火牆訪問該埠,這樣就只有合法客戶可以到達該服務。

安全專業人員應實施一些措施來防止欺騙性的IP流量,如反向路徑轉發(RPF),可以是鬆散的,也可以是嚴格的,如果可行的話。

黑蓮花公司已經通知並協助管理員,他們在Lumen公司提供的IP空間中發現了漏洞。

微軟還沒有對這些發現發表評論。

到訪人數:(59)